“Cryptojacking je rastuća pretnja za sajber bezbednost i ličnu bezbednost,” rekao je Majk Fej, predsednik i COO kompanije Symantec. “Podsticaj velikog profita stavlja ljude, uređaje i organizacije pod rizik neovlašćenog rudarenja kripto-valuta korišćenjem računarskih resursa koji su namenjeni legitimnim poslovima kompanije, motivišući još više kriminalce da se infiltriraju u sve uređaje, od kućnih PC-a, do data centara ogromnih razmera.”

Symantec-ov ISTR izveštaj pruža sveobuhvatan uvid u sve pretnje, uključujući globalne preteće aktivnosti, trendove među sajber-kriminalcima i motivacije napadača. Izveštaj analizira podatke Symantec-ove Globalne obaveštajne mreže, najveće civilne mreže za prikupljanje pretnji u svetu koja nadgleda više od 700,000 globalnih neprijatelja, akumulira dnevnike događaja 126,5 miliona napada širem sveta, te nadzire preteće aktivnosti u više od 157 zemalja i teritorija. Ključna saznanja iz ovog izveštaja su:

85 puta veći broj kripto-džeking napada

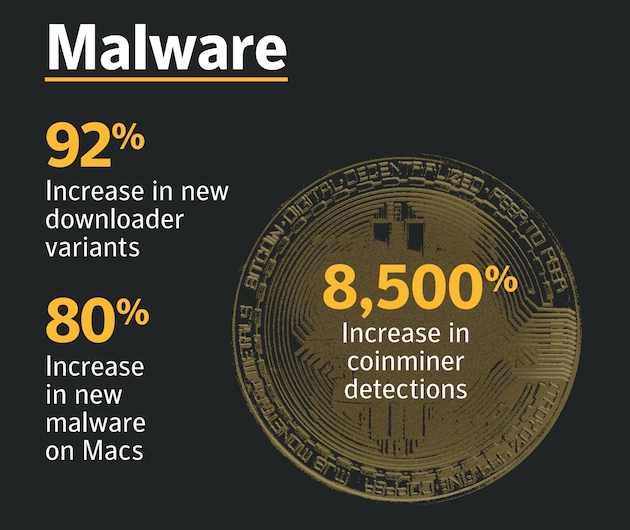

Tokom protekle godine došlo do je do astronomskog porasta vrednosti kripto-valuta, što je pokrenulo “zlatnu groznicu” među sajber-kriminalcima koji pokušavju da profitiraju na ovom rastućem trendu. Otkrivanje rudarenja novčića na računarima koji su krajnje tačke mreže povećano je 8.500 procenata u 2017. godini.

Uz niži nivo zaštitne barijere koju bi trebalo preskočiti za upad u računare i samo nekoliko linija programskog koda koji je dovoljan za rad – sajber kriminalci uprežu ukradenu procesorsku moć i CPU cikluse od krajnjih korisnika i kompanija da bi pomoću nje “rudarili” kripto-valute. Rudari novčića mogu da uspore uređaje, pregreju baterije, a u izuzetnim slučajevima i da praktično onesposobe normalno funkcionisanje uređaja. Korporativnim klijentima, rudari novčića mogu dovesti do rizika gašenja kompanijskih mreža i mnogostruko povećati upotrebu procesorskih resursa, stvarajući dodatne troškove.

“Situacija je takva da sad vi morate da se borite za resurse na svojim telefonima, kompjuterima i IoT uređajima, jer ih napadači koriste da profitiraju na njima,” rekao je Kevin Hejli, direktor Symantec Security Response tima “Ljudi moraju da prošire svoju odbranu ili će plaćati cenu nečije upotrebe svojih uređaja.”

IoT (Internet stvari) uređaji nastavljaju da budu omiljena meta za iskorišćavanje. Symantec je otkrio povećanje napada na IoT uređaje od 600% tokom 2017. godine, što znači da sajber kriminalci mogu da iskoriste povezanost ovih uređaja na internet da bi rudarili na veliko. Mac računari nisu imuni, jer prema saznanjima Symanteca, kod MacOS-a je otkriveno povećanje napada od 80%. Koristeći napade preko brauzera, kriminalci čak ne moraju da snime malver na Mac ili PC žrtve da bi sproveli sajber napade, već je dovoljno da se kod nađe u memoriji brauzera.

Većina ciljanih napada koristi jednu metodu infekcije žrtava

Broj grupa koje se bave ciljanim napadima je u porastu. Symantec sad prati 140 organizovanih sajber kriminalnih grupa. Prošle godine je 71% svih ciljanih napada pokretano kao “pecanje harpunom” – što je jedan od najstarijih trikova – da bi se inficirale žrtve. Kako grupe ciljanih napadača nastavljaju da iskorišćavju oprobane tehnike ubacivanja u organizacije, primena ranjivosti nultog dana drastično opada. Samo 27% grupa ciljanih napadača je otkriveno u upotrebi ranjivosti nultog dana u proteklom periodu.

Bezbednosna industrija je odavno razmotrila koji tipovi uništenja mogu biti posledica sajber napada. Priča se sada iz domena teorije seli u praksu, jedna na svakih deset grupa ciljanih napadača već koristi malver osmišljen za potpuni prekid rada.

Implant malver raste za 200%, kompromitujući lanac snabdevanja softverom

Symantec je identifikovao porast od 200% kad je reč o napadima u kojima je malver “umetnut” u sam lanac snabdevanja softverom. To je ekvivalent od jednog napada svakog meseca, u odnosu na ukupno četiri takva slučaja prethodne godine. Preotimanje procesa softverskih apdejta obezbeđuje napadačima ulaznu tačku prodora za kompromitovanje inače veoma dobro štićenih mreža. “Petya” zaraza je najistaknutiji primer ovakvog tipa napada kroz lanac snabdevanja softverom. Po korišćenju sofvera za knjigovodstvo ukrajinske firme kao ulazne tačke, Petya je primenjivao različite metode za širenje bukvalno širom korporativnih mreža u kojima je aktivirao svoj maliciozni programski kod.

Mobilni Malver nastavlja da se širi

Pretnje u domenu mobilnih uređaja nastavljaju svoj rast iz godine u godinu, obuhvatajući nove varijante mobilnog malvera koje su u porastu od 54%. Symantec je blokirao u proseku 24.000 zloćudnih mobilnih aplikacija svakog dana tokom prošle godine. Kako stariji operativni sistemi na mobilnim uređajima nastavljaju da se koriste i dalje, a ažuriranja nema, ovaj problem je još izraženiji. Na primer, kod Android operativnog sistema, samo 20% uređaja ima ažurnu verziju, a samo 2,3% procenata ima instaliranu najnoviju podverziju.

Koriscnici mobilnih uređaja takođe se suočavaju sa rizicima po privatnost koji nose tzv. aplikacije iz sive zone, koje nisu u potpunosti maliciozne, ali nisu ni nevinašca, pa mogu biti problematične. Symantec je otkrio da 63% grayware aplikacija otkrivaju broj telefona uređaja na kojima rade. Sa porastom grayware-a od 20% u 2017. godini, ovo je nešto što neće nestati samo od sebe.

Uz snižavanje pojedinačnih otkupnina sajber kriminalci se prebacuju na isplativije poslove

Profit koji je u 2016. godini ostvaren primenom ucenjivačkog malvera doveo je do zatrpavanja “tržišta” njime. U 2017. godini došlo je do korekcije tržišta, smanjenjem prosečne otkupnine na 522 dolara, signalizirajući da je ucenjivački malver postao sasvim običan među sajber kriminalcima. Veliki broj sajber kriminalaca je preusmerio pažnju na isplativije aktivnosti, kao što je rudarenje kripto-valuta, koristeći aktuelni trend rasta vrednosti kripto-valuta. Dodatno, dok broj “porodica” ucenjivačkog malvera opada, dotle broj varijanti ucenjivačkog malvera raste za 46%, ukazujući na to da kriminalne grupe inoviraju manje na tom planu, ali su i dalje veoma produktivne.